[陇剑杯 2021]webshell(问6)

[陇剑杯 2021]webshell(问6)

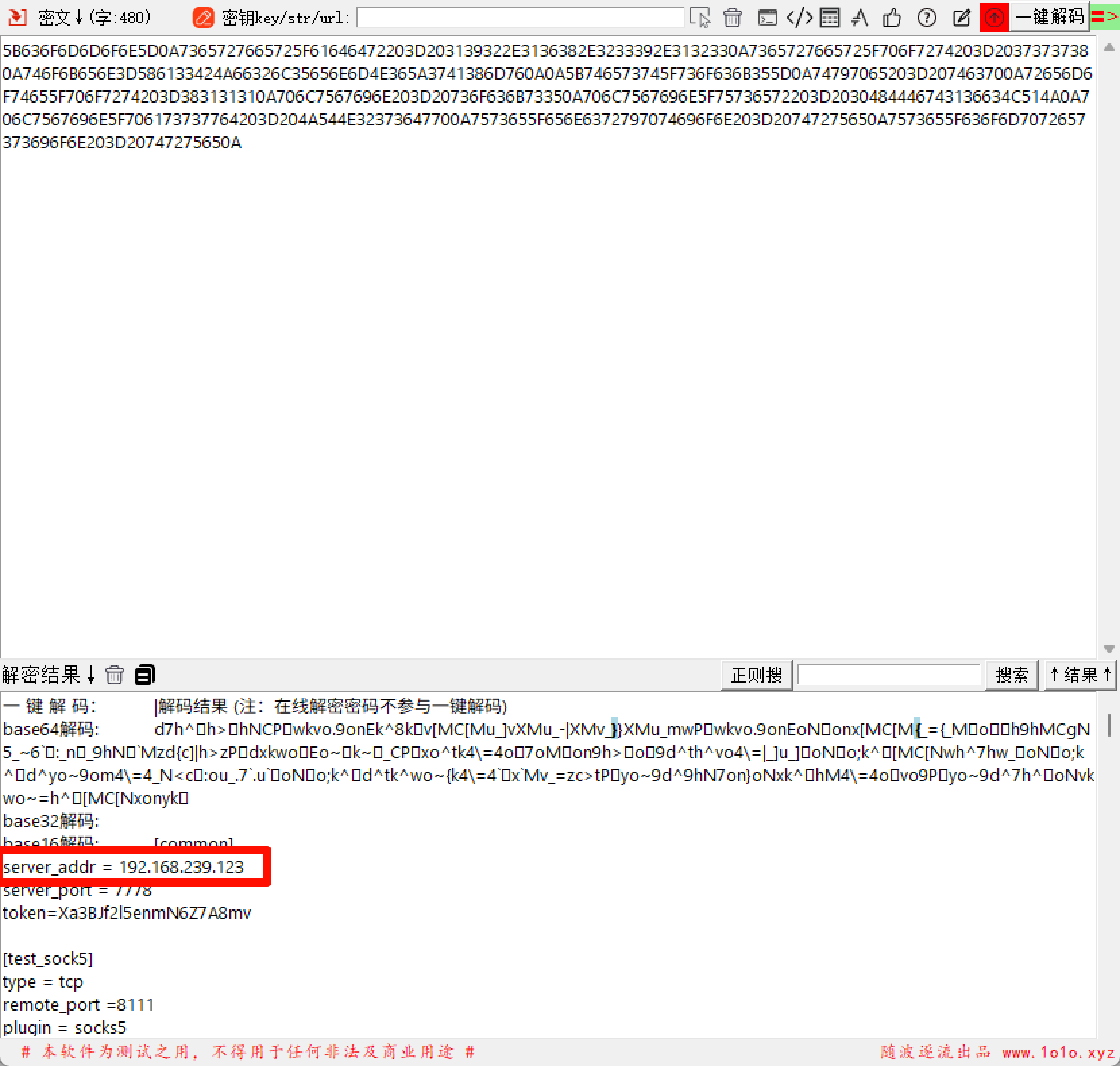

黑客代理工具的回连服务端IP是_____________。

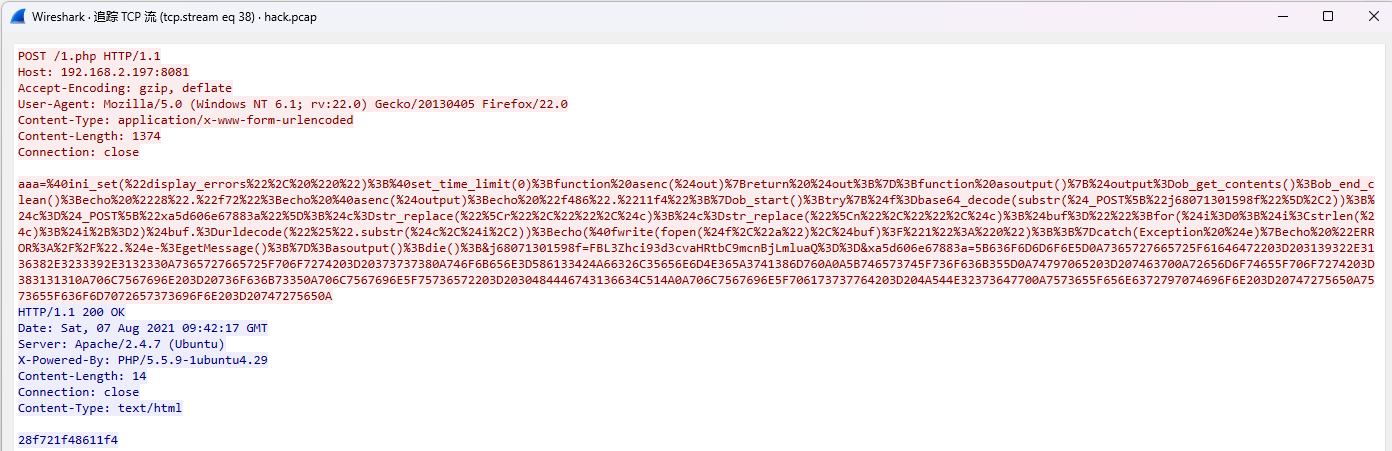

追踪

[^tcp流]: 为什么要追踪TCP流,在网络流量分析中,“追踪 TCP 流”(Follow TCP Stream)能把原本零散的网络数据包还原成一条逻辑上的“会话”,也就是通信双方之间的完整数据交换。TCP 流能揭示攻击手法、命令序列、数据泄露路径。

,在流38中发现一串十六进制代码,

这是

这是

[^蚁剑特征]: 蚁剑的 PHP 端马(默认马)在通信上固定的特征:

| 特征位置 | 内容说明 |

|---|---|

@ini_set("display_errors","0")、@set_time_limit(0) |

禁错+不限时,这是几乎所有蚁剑马的开头 |

asenc() / asoutput() |

这是蚁剑默认通信输出函数名,分别对应编码输出与HTTP边界分隔输出,用于分割返回内容 |

输出包裹符 "28f72" 与 "f48611f4" |

这是蚁剑用来标识返回数据边界的随机常量(每个马略有不同,但形态固定) |

POST 参数名如 j68071301598f、xa5d606e67883a |

这些是蚁剑自动生成的随机变量名,典型特征:16位十六进制字符串,常用在蚁剑通信协议中 |

$f=base64_decode(substr($_POST["j..."],2)) |

蚁剑的文件写入/命令执行/插件操作模块里,都会用“base64解码路径 + 数据分块写入”形式 |

$buf.=urldecode("%".substr(...)) |

这是蚁剑发送文件内容时对 payload 做的 URL 十六进制编码还原过程(典型) |

"ERROR://" |

蚁剑的异常输出标识符;客户端看到这个前缀就知道是执行错误 |

的数据流 ,将=号后面的内容进行base16解码,找到答案。

[陇剑杯 2021]webshell(问6)

http://example.com/2025/10/21/陇剑杯-2021-webshell(问6)/