web题目wp

web题目wp

1.会赢吗

先查看网页源代码

在body部分找到flag第一部分和第二部分地址

进入第二部分

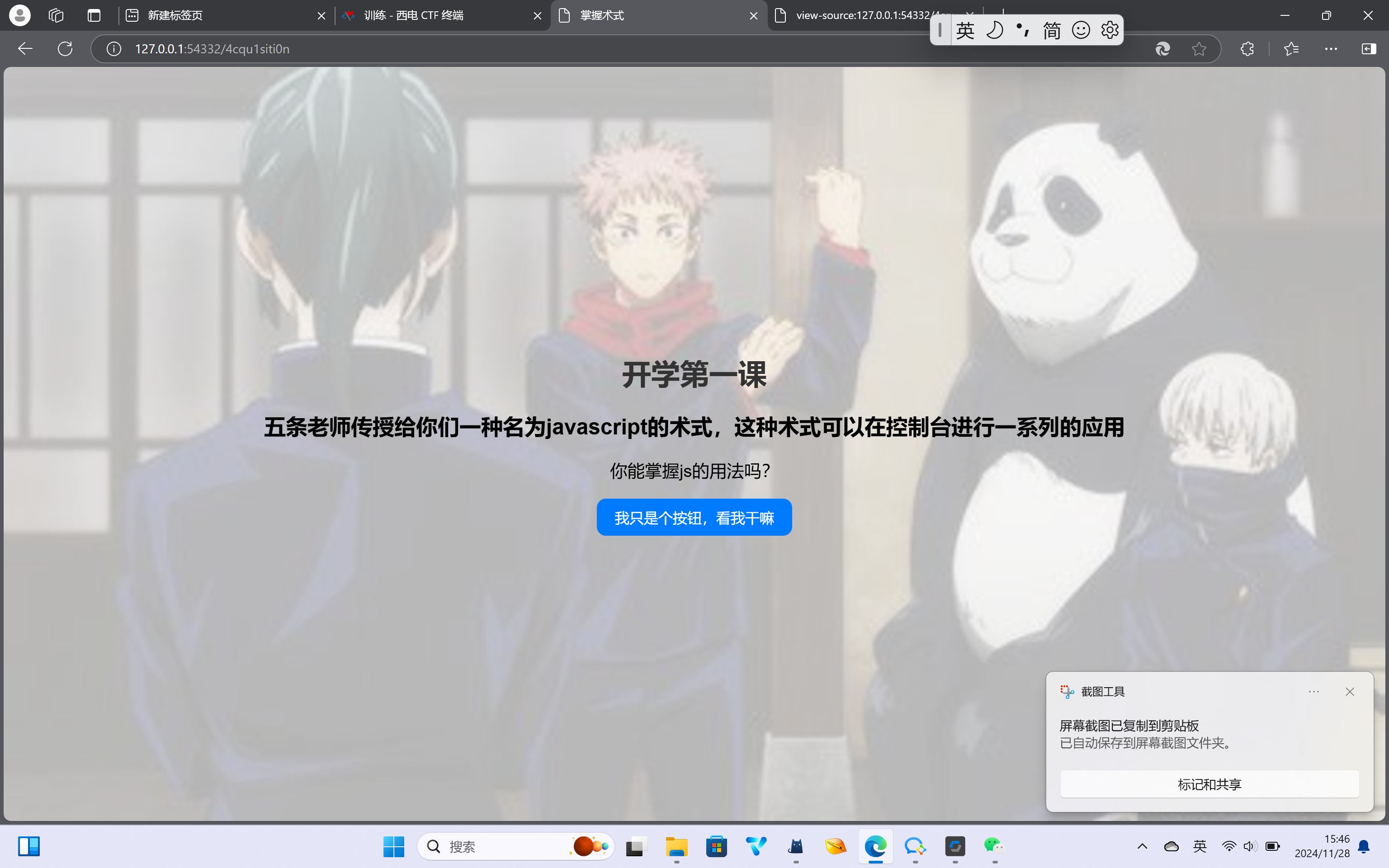

提示在控制台进行应用

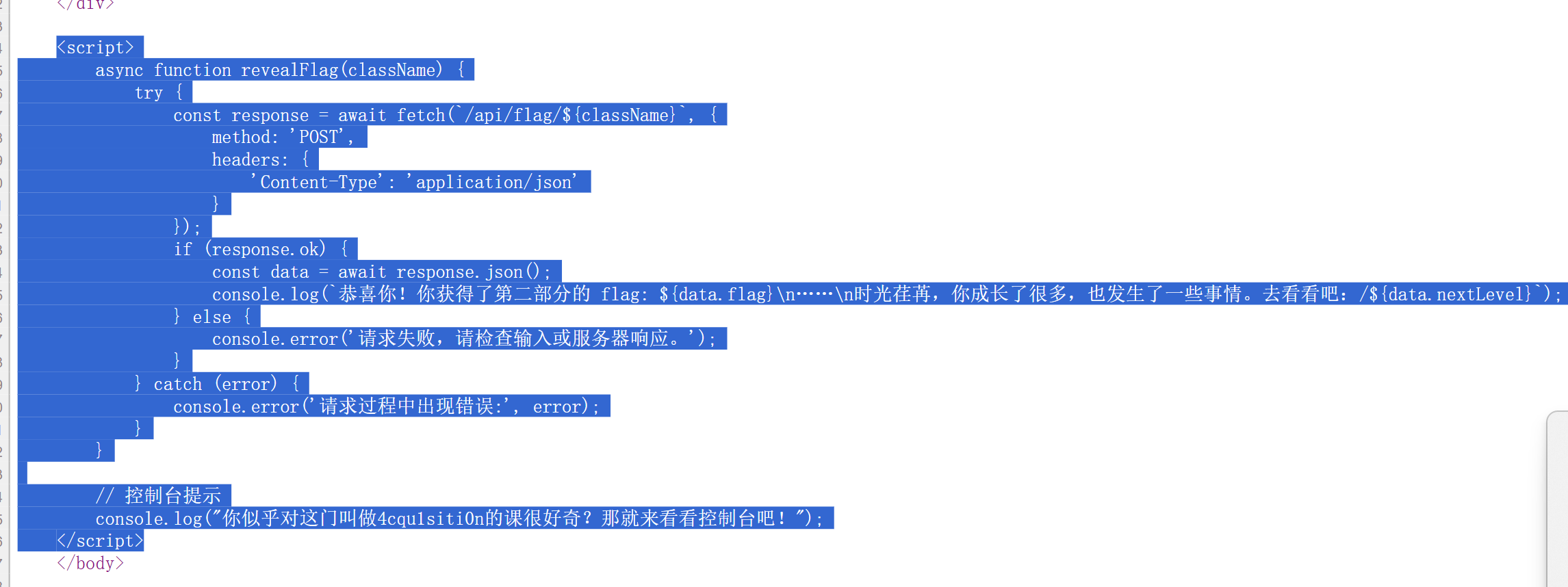

依旧查看网页源代码

可见传一个参数(课程名)调用函数revealFlag

课程名

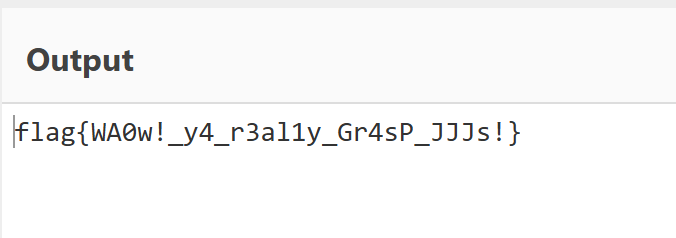

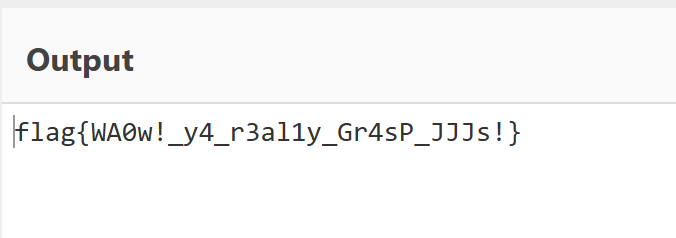

在控制台输入命令

revealFlag(’4cqu1siti0n‘)

得到第二部分flag 和进入第三部分的网址

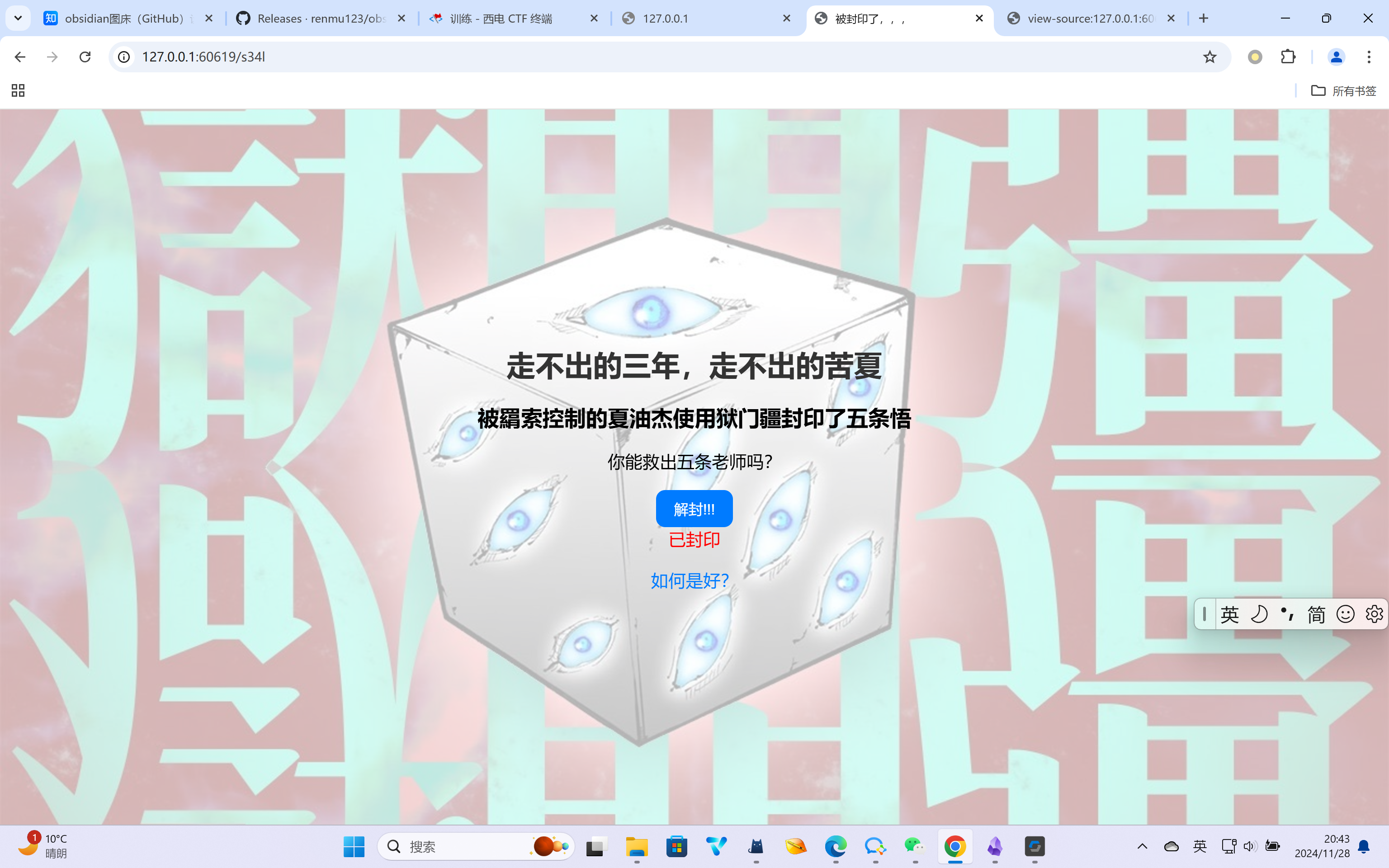

进入第三部分

依旧是查看网页源代码 复制主体部分给ai

可见我们要把状态改为解封然后点击解封按钮

把前端代

码修改一下保存

得到第三部分flag和第四部分地址

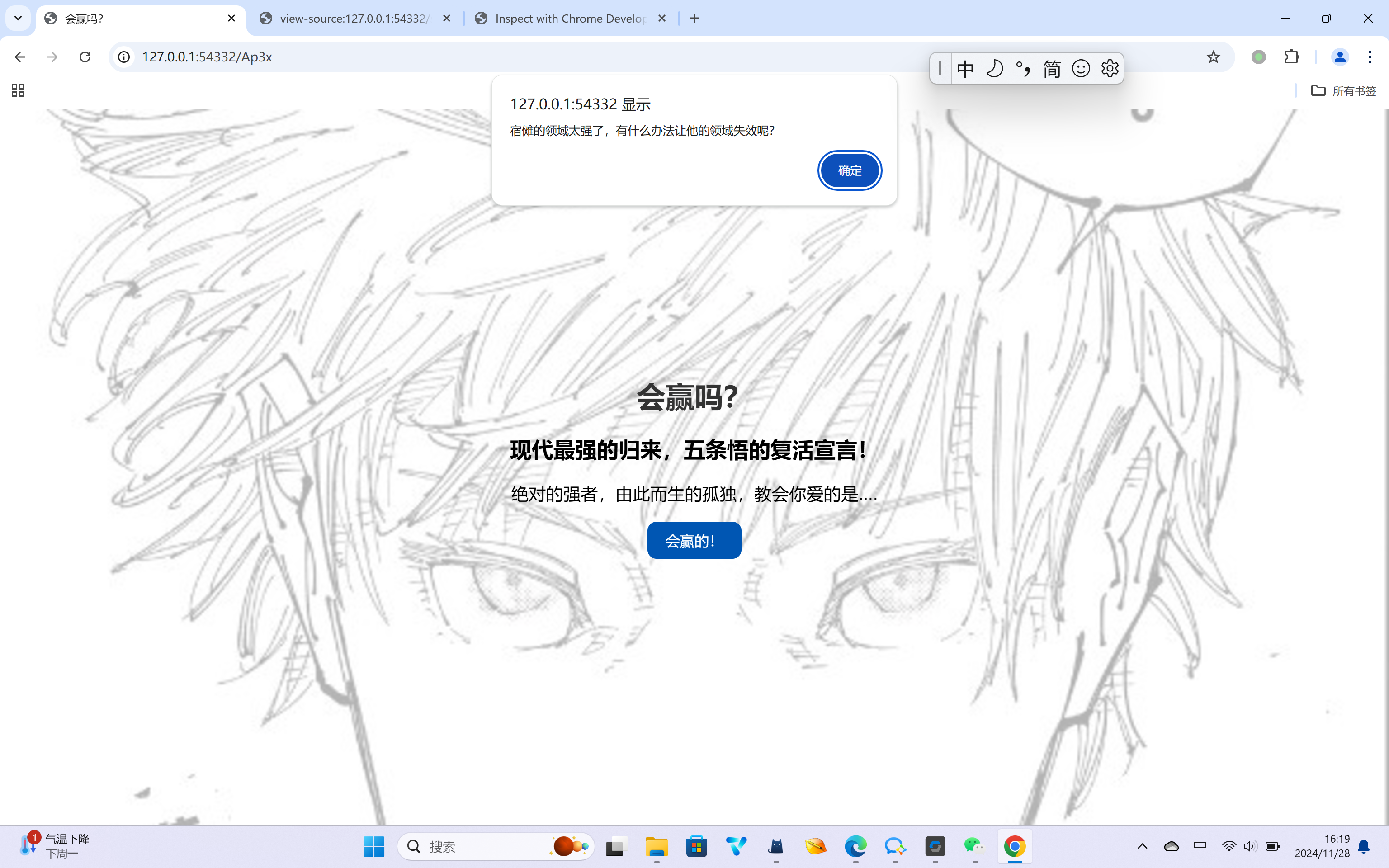

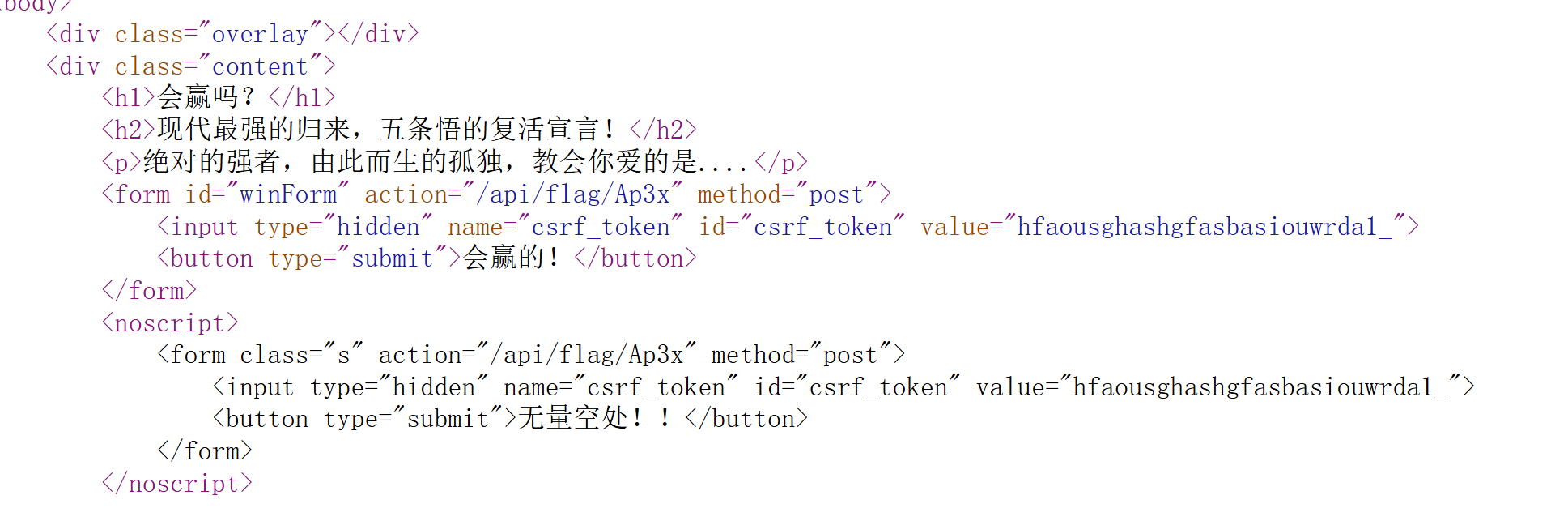

进入第四部分

查看网页源代码发现 noscript代码部分执行后会显示出flag

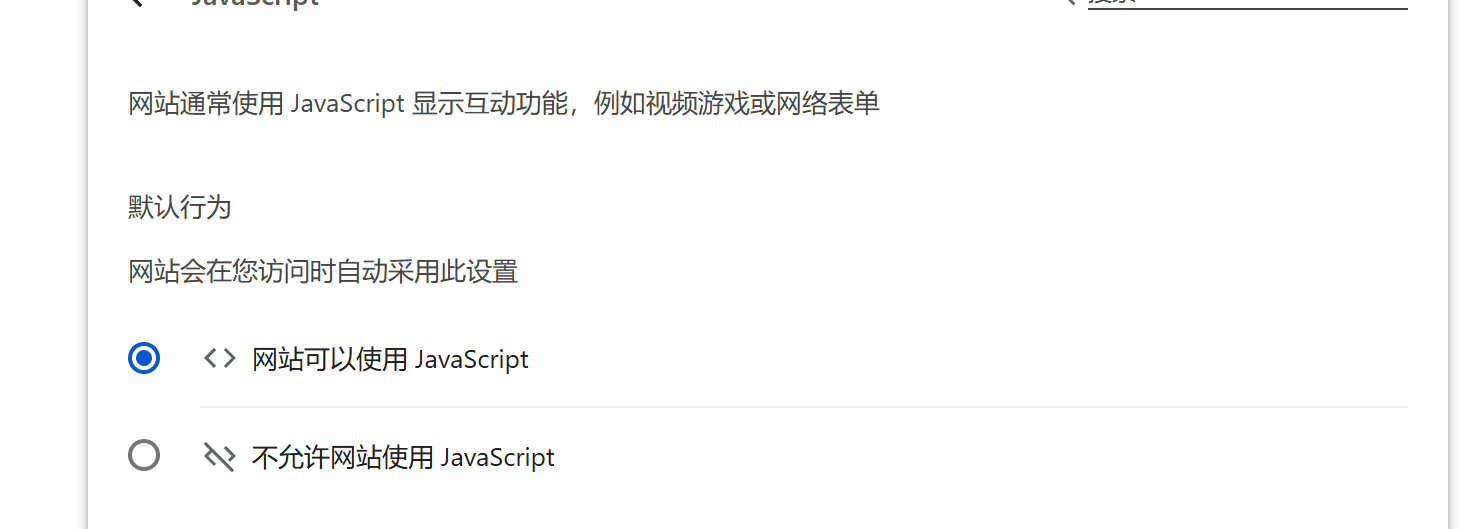

搜索后得知可以在网页中禁用JavaScript

更改后刷新

得到最后一部分flag

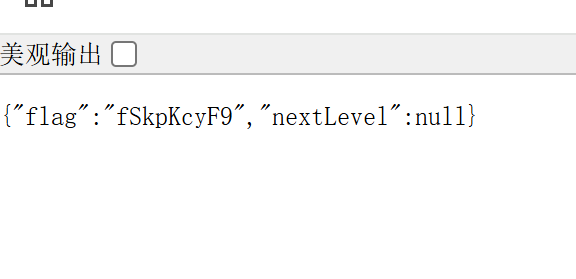

将每一部分获得的flag拼接在一起 推测是base64编码

解码后得到flag

2.headache3

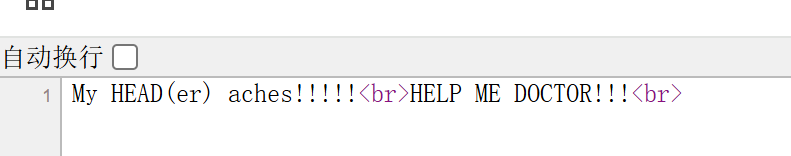

打开后依旧先看一下源代码

十分简单没什么内容 但是head大写可能是查看什么文件头

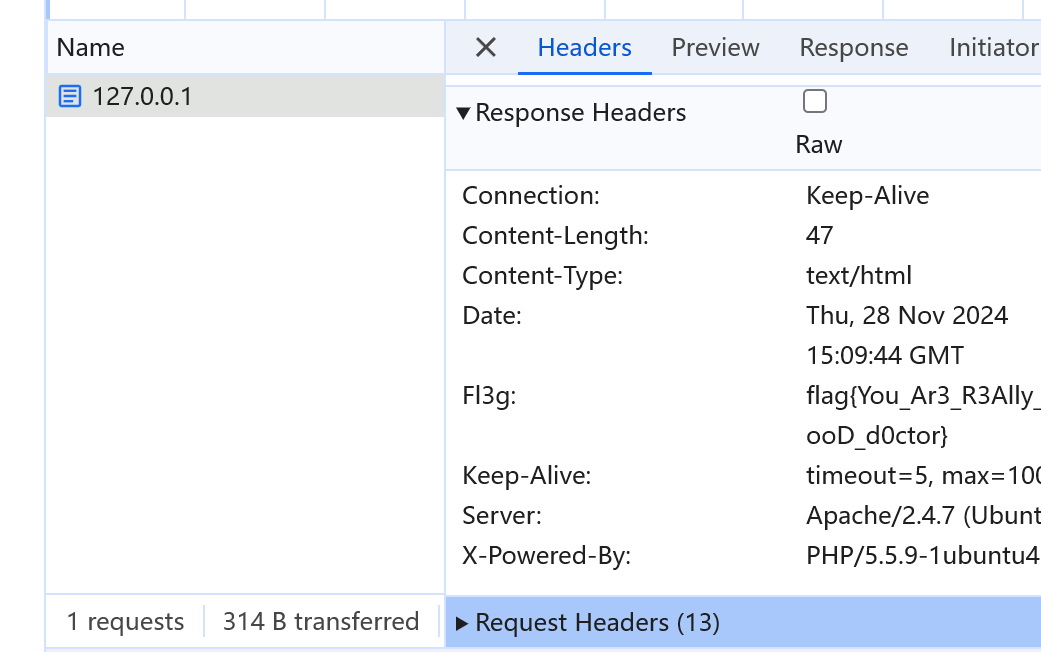

在刷新一下 network部分得到了一个响应包

文件头部分有flag

3.get

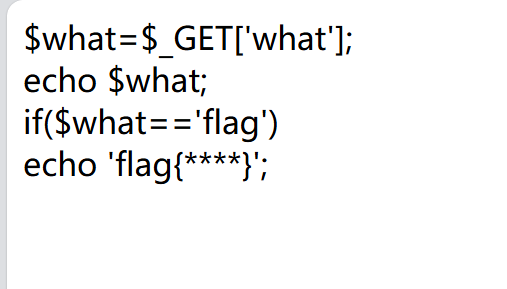

获得题目后发现是让get传参

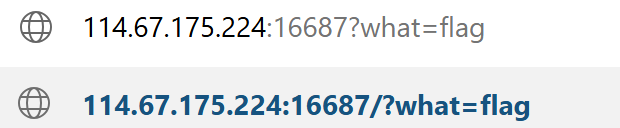

直接在地址栏里按照要求输入

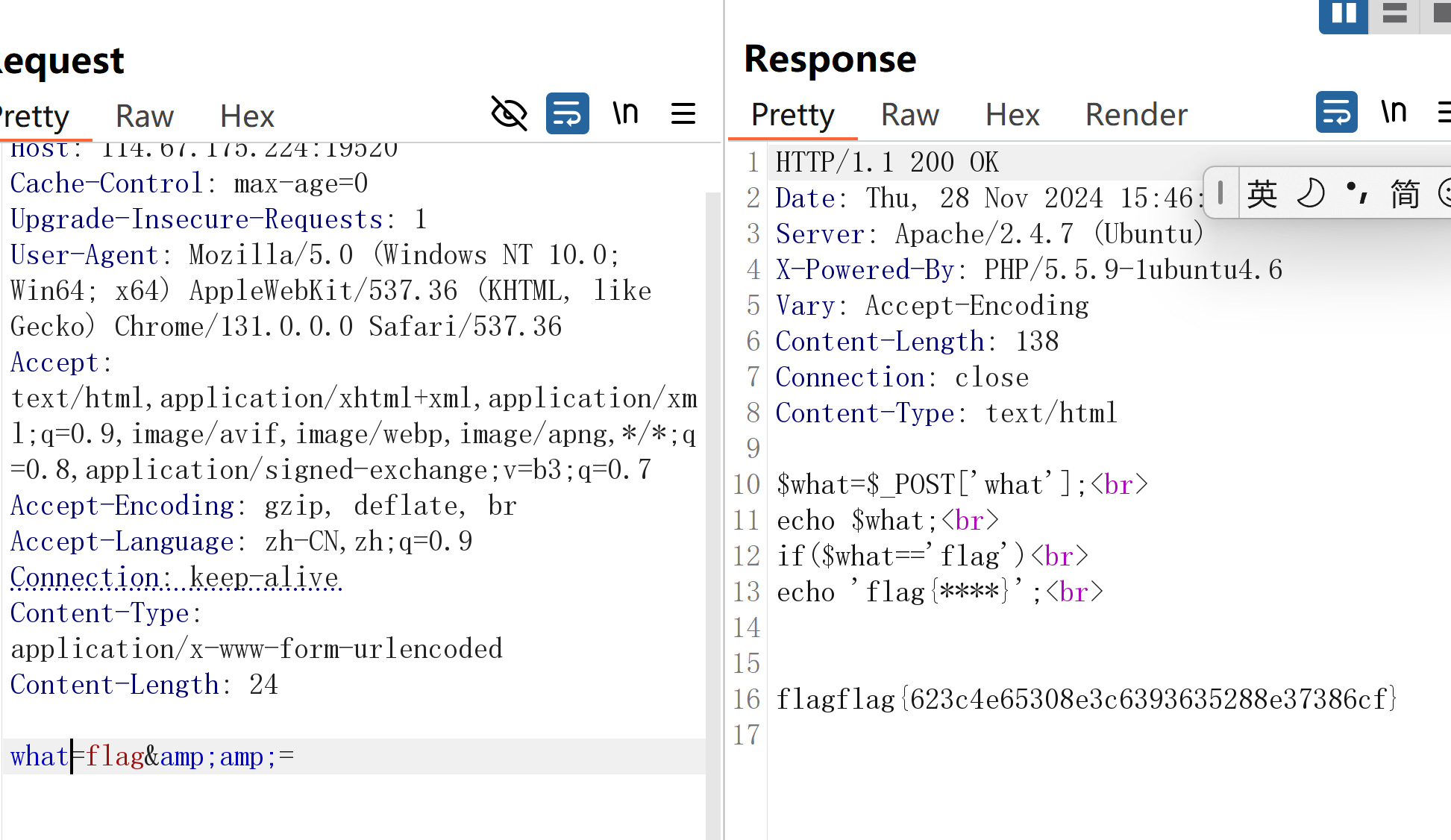

4.POST

启用场景后发现是要post传参

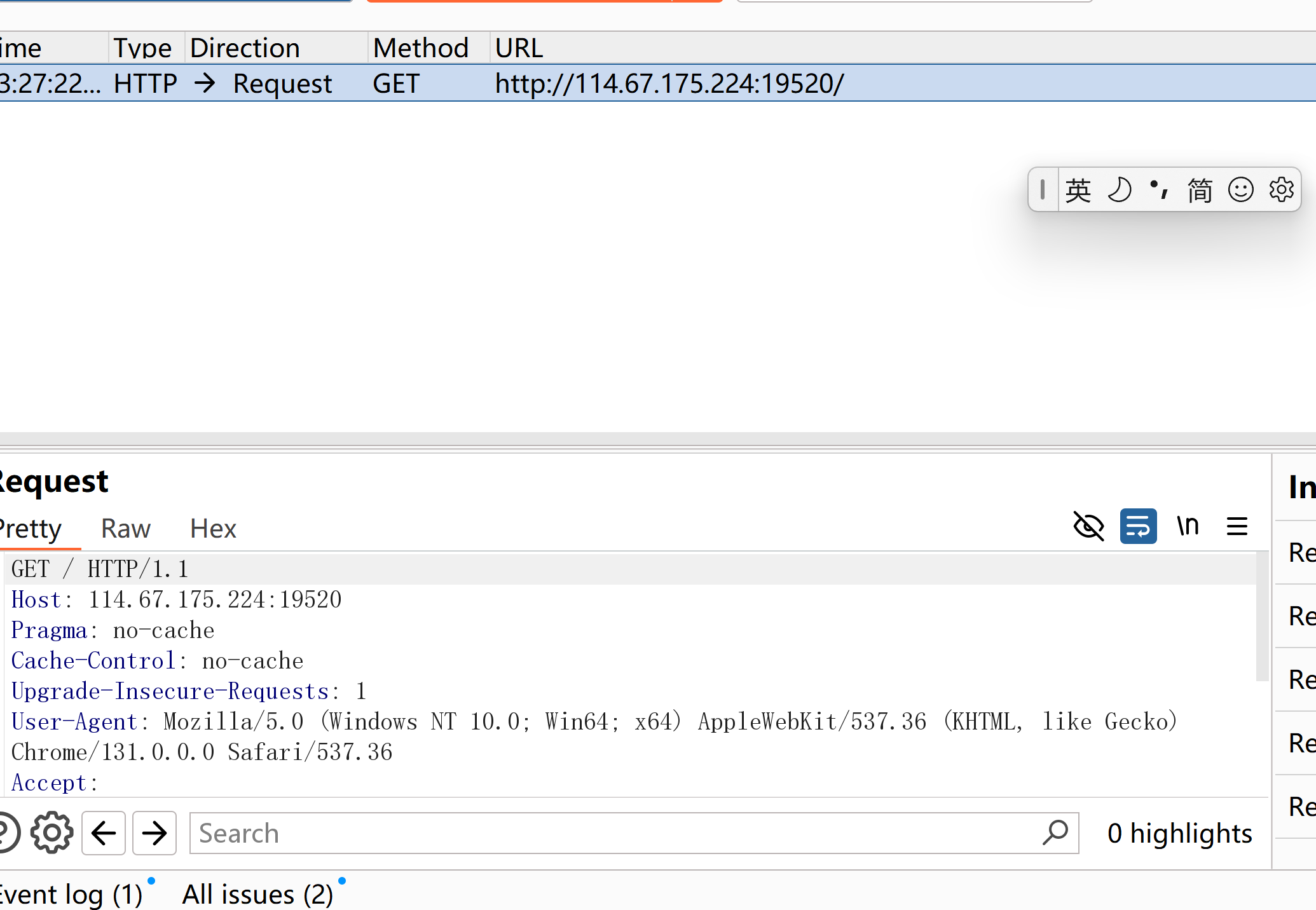

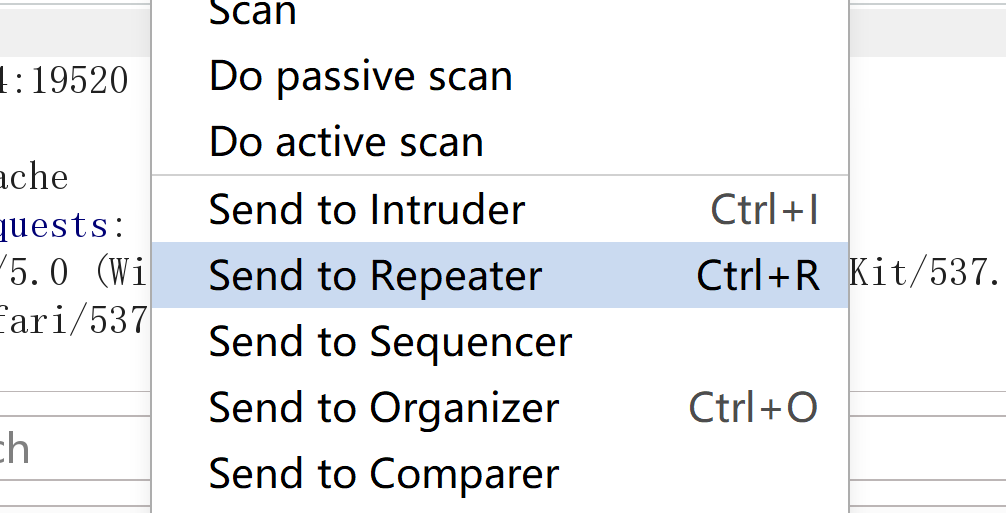

burp抓包一下

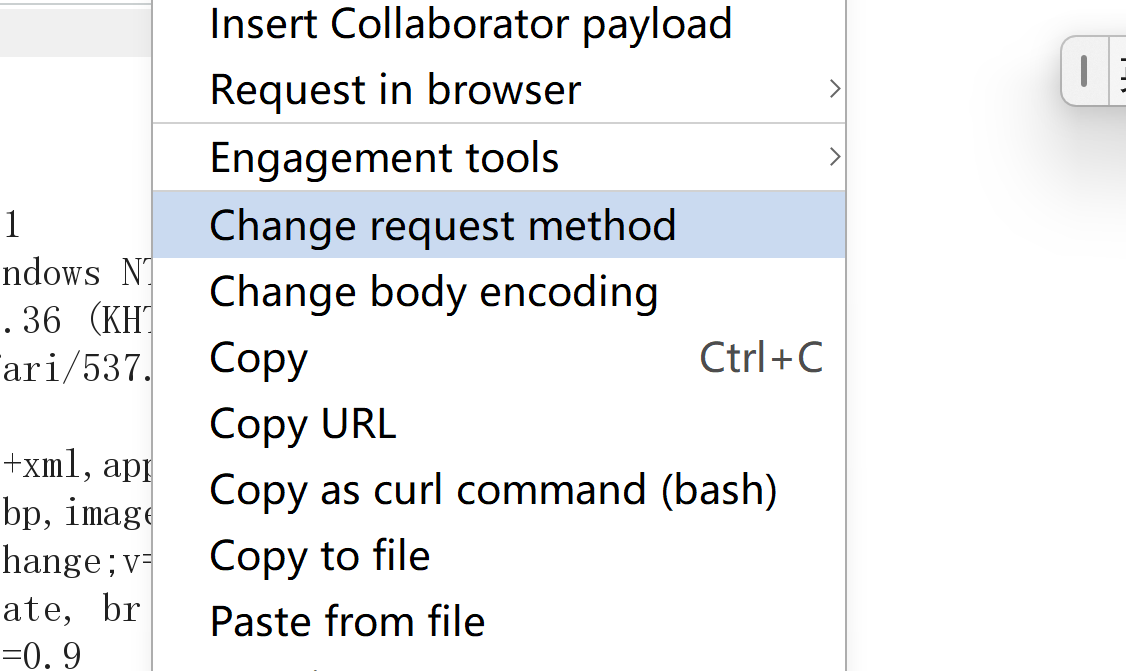

右键修改请求方式

传参(post传参要先空一行再传参)

但是这样传参只能得到字符串‘flag’ 查看评论后发现输入what=flag&=

可以得到flag